Pełna ochrona dla Stacji roboczych, laptopów oraz serwerów

Endpoint Protector został stworzony, by chronić komputery przed zgubnym działaniem urządzeń peryferyjnych takich jak: Napedy USB, odtwarzacze MP3, aparatów cyfrowych itd. Urządzenia te mogą zostać wykorzystane w celu wniesienia niebezpiecznych programów, bądź wyniesienia materiałów, które nigdy nie powinny wypłynąć poza mury firmy. Endpoint Protector jako zabezpieczenie przed wypływem danych z firmy eliminuje to ryzyko. Równie ważnym zagadnieniem jest ryzyko zarażenia sieci korporacyjnej różnego rodzaju szkodliwym oprogramowaniem (wirusy malware etc) które może nastąpić podczas startu płyty czy automatycznego odczytu napędów, przed którymi Endpoint Protektor właśnie chroni.  Centralne zarządzanie urządzeniami i białe listy urządzeń

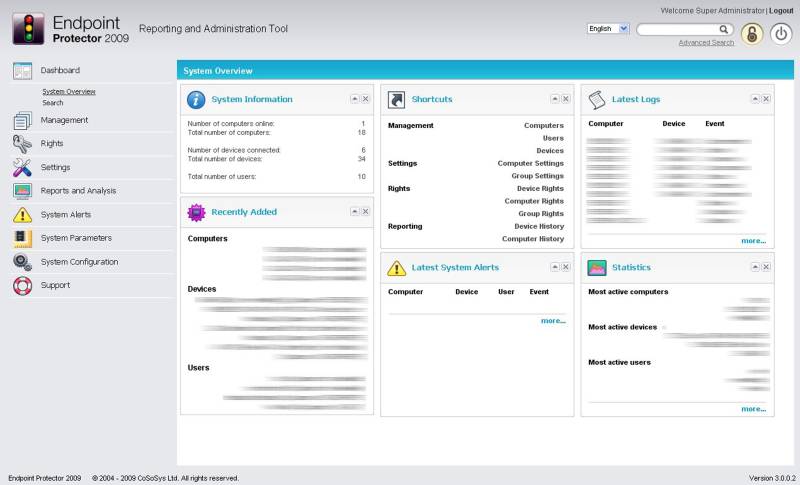

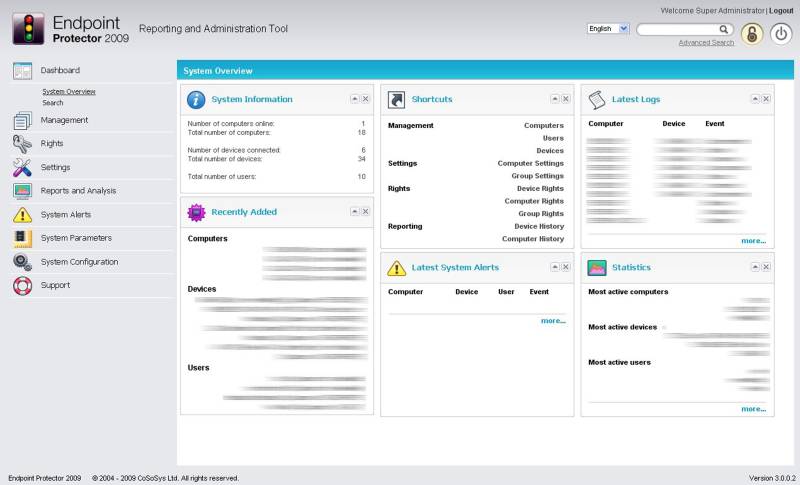

Interfejs administracyjny bazujący na przeglądarce internetowej umożliwia działowi IT wgląd oraz centralne zarządzanie urządzeniami peryferyjnymi. Białe listy urządzeń, które mogą być tworzone dla konkretnych użytkowników, bądź grup pozwalają płynną pracę, przy zachowaniu bezpieczeństwa, poprzez monitorowanie ich użycia.

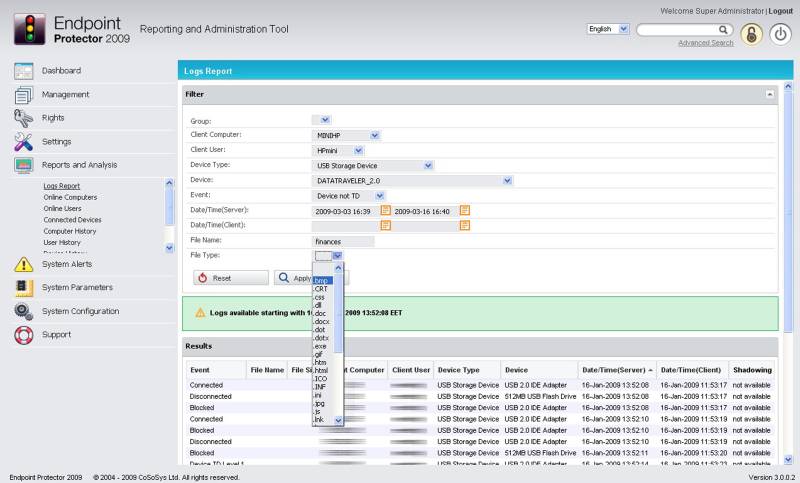

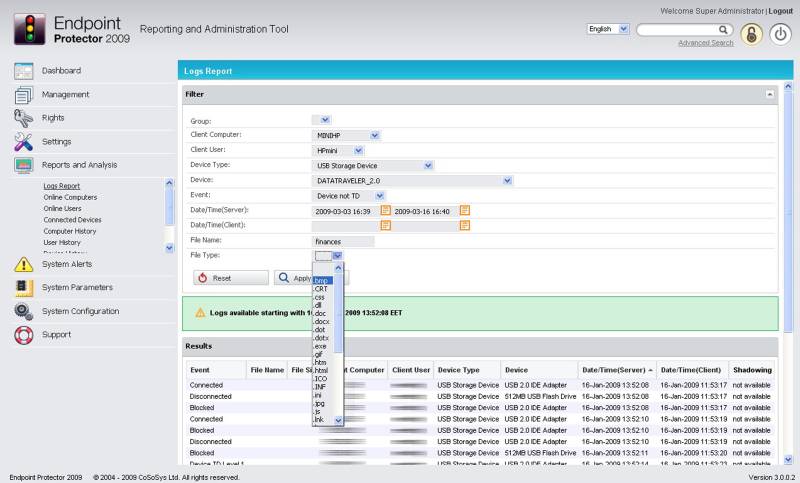

Śledzenie ruchu plików – Przepływ danych pod pełną kontrolą

Funkcji File Tracing umożliwia pełny wgląd w dane, które są kopiowane z i na autoryzowany nośnik. Dzięki funkcji File Shadowing będziesz miał możliwość wglądu nawet w pliki, które zostały usunięte.

Całkowity zapis wszystkich informacji przesyłanych na końcówkach sieci umożliwi pełny audyt przepływu danych, i uchroni firmę przed wypływem informacji.  Tryb offline

Korzystając z komputerów przenośnych bardzo często zdarza się, że zostaną one czasowo odcięte od sieci. Pomimo braku dostępu do serwera, komputery te wciąż będą zabezpieczone przed wypływem danych, gdyż będzie obowiązywała na nich ostatnio użyta polityka bezpieczeństwa, a wszystkie informacje zostaną przekazane do serwera Endpoint Protektor po nawiązaniu połączenia.

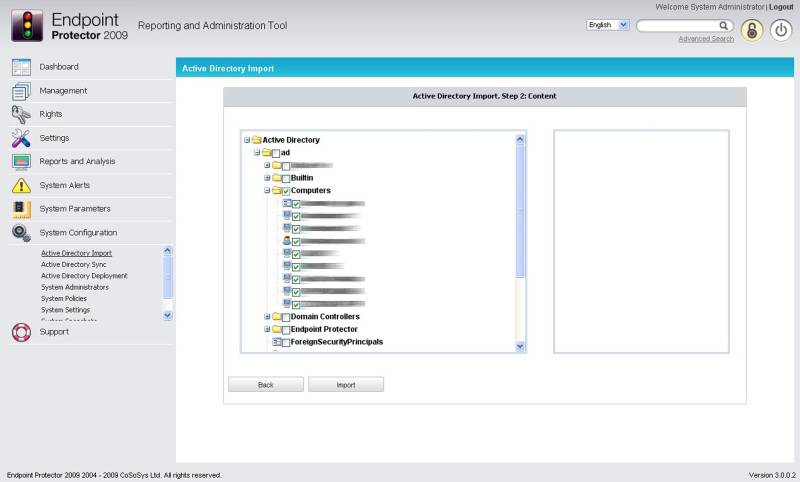

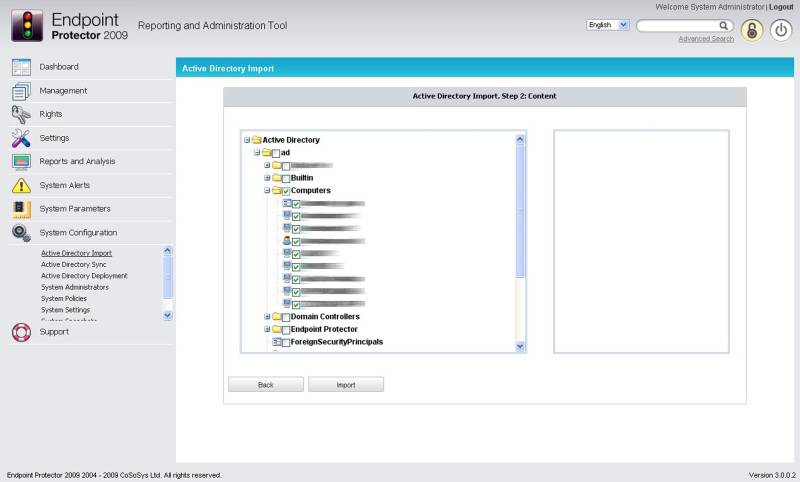

Bezpieczeństwo oparte na politykach Active Directory

W celu zwiększenia funkcjonalności programu Endpoint Protektor umożliwia wprowadzanie konfiguracji, poprzez zastosowanie schematów administracyjnych (GPO). Dzięki temu lepsze dostosowanie lokalnych zasad do obowiązujących już regulacji rządowych, czy innych, które obowiązują w danej gałęzi przemysłu. Narzędzia służące analizom i raportowaniu

Endpoint Protector 2008 oferuje narzędzia, dzięki którym można tworzyć pełne raporty, w których można zagłębić się do naprawdę szczegółowych danych. Dzięki temu przeprowadzenie analizy i audytu staję na prawdę łatwe. Konsola administracyjna Konsola administracyjna jest aplikacją webową, dzięki której administrator ma wszystko pod ręką, która umożliwia:  Raportowanie na potrzeby kierownictwa oraz personelu bezpieczeństwa Raportowanie na potrzeby kierownictwa oraz personelu bezpieczeństwa

Wgląd do aktywności urządzenia końcowego, co umożliwia pełniejszą kontrolę Wgląd do aktywności urządzenia końcowego, co umożliwia pełniejszą kontrolę

Identyfikację, monitorowanie podejrzanych zdarzeń, zanim przyniosłyby niepożądane skutki Identyfikację, monitorowanie podejrzanych zdarzeń, zanim przyniosłyby niepożądane skutki

Wysokiej jakości raporty dla ułatwienia zarządzania Wysokiej jakości raporty dla ułatwienia zarządzania

Urządzenia zaufane / szyfrowanie – Ochrona wrażliwych danych

Użycie zaufanych urządzeń zapewnia bezpieczeństwo sieci korporacyjnej nie tylko poprzez ochronę zapewnioną przez stosowanie polityk bezpieczeństwa wypływu danych, ale również poprzez szyfrowanie wrażliwych danych. Zapewni to dodatkowe bezpieczeństwo w sytuacji, gdyby urządzenie magazynujące dane zostało skradzione.

Wybór platformy serwerowej – szybka integracja z istniejącym środowiskiem

W celu zminimalizowania kosztów, które muszą zostać poniesione podczas wdrażania bezpieczeństwa sieci korporacyjnej, Endpoint Protektor został stworzony tak, by mógł działać na każdej platformie serwerowej. Endpoint Protector posiada architekturę client-server, która może zostać uruchomiona na dowolnym serwerze Windows czy na platformie Linux. Jako serwer Web może zostać użyty zarówno Apache jak i IIS a baza danych może być obsługiwana przez Microsoft SQL lub MySQL. |